FortiGate protect self service via External Connectors

網路攻擊一直都是網管及資安人員關心的議題,但攻擊行為模式層出不窮,很難一次到位(也幾乎不太可能),而 IP 防護是基本也是至少能做到的事情。

許多資安設備針對 IP 黑名單都有提供自家自動更新的功能,有些更會提供使用者設定自己搜集好的黑名單列表,定時更新。

FortiGate 在 6.0 版加入了 Security Fabric 架構,提供了 Threat Feeds 的功能,不過當時這個功能僅限在 Security Profile 裡面使用 (WebFilter),直到 6.4 才真正可以運用在 Firewall Policy。

不過許多攻擊目標會鎖定 FortiGate 本身所提供的服務,例如 Management、SSL VPN …

Management Protect

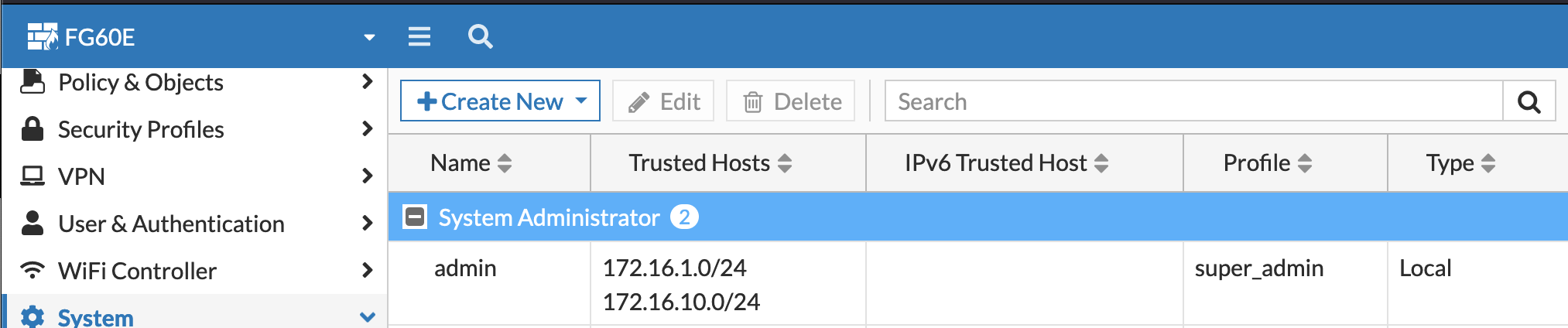

針對 Management 防護比較好的做法是在所有的 Administrator Users 裡面指定 Trusted Host

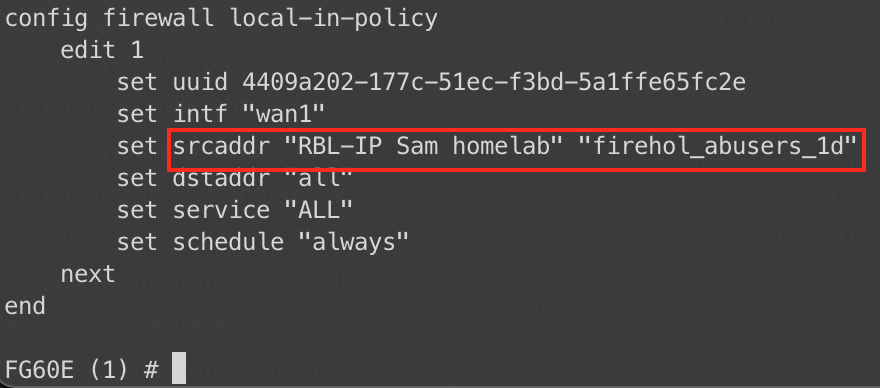

如果沒有辦法針對所有的 Administrator Users 設定 Trusted Host,則需要設定 Local-in-policy

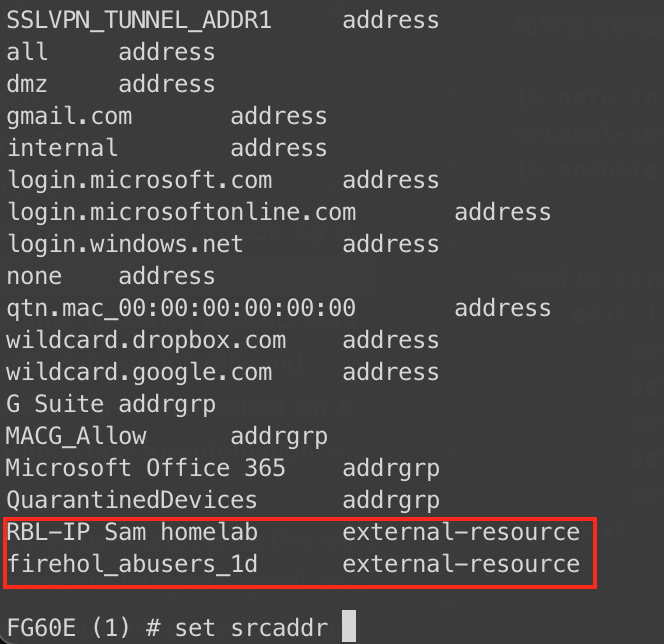

Local-in-policy 只能在透過 CLI 設定,GUI 只能看到簡易的資訊,而 policy 預設的 action 是 Deny

1 | config firewall local-in-policy |

依據官方論壇的 FortiGate Tech Tips 指示 FortiGate 7.2.4 以上的版本,local-in-policy 已經可以設定 Threat Feeds

我自己使用 7.2.6 的確可以正常使用

SSL VPN Protect

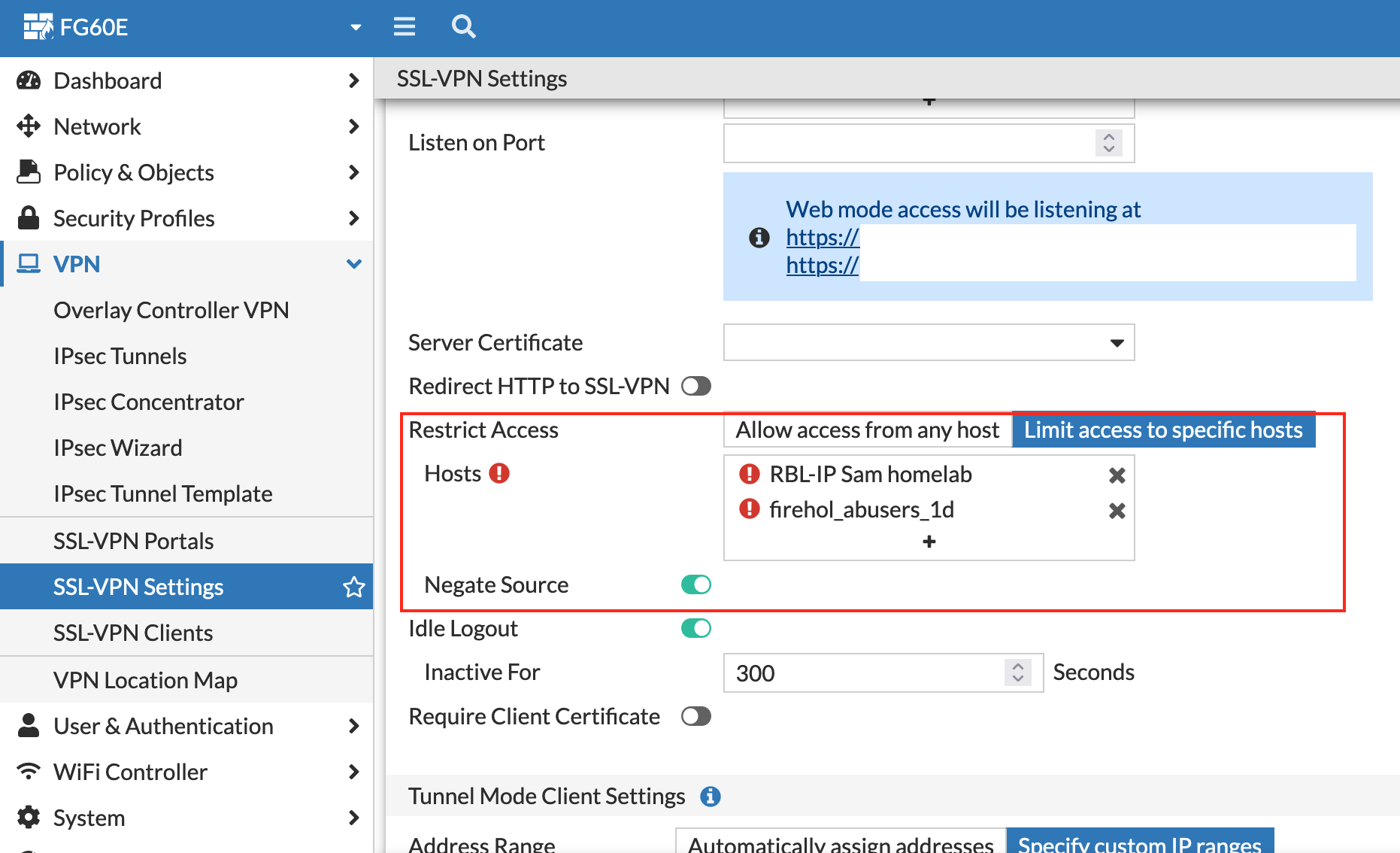

在我測試的時候發現 Local-in-policy 是沒有辦法保護 SSL VPN service

需要到 SSL-VPN Settings 設定 Restrict Access,它可以選擇允許所有IP或是限制特定IP,也可以反向設定拒絕特定IP

FortiGate 7.2 也發現可以在 Hosts 中設定 Threat Feeds

早期的 FortiGate 版本, Negate Source 只能在 CLI 設定。